Im Juni 2021 wurde bekannt, dass das FBI in Zusammenarbeit mit 16 weiteren Ländern, wozu auch Deutschland gehört, nicht nur den Kryptohandy-Anbieter Anom gehackt sondern sogar selbst betrieben hat.

Hier haben wir die aktuellen Informationen und wichtigsten Antworten auf Ihre Fragen zur weltweiten Verhaftungswelle im Zusammenhang mit dem vermeintlichen Kryptophone-Anbieter ANOM zusammengestellt.

ANOM wurde gehackt

Am 07.06.2021 – sog. Actionday - kam es weltweit zu Razzien in 16 Ländern (u.a. Australien, Kanada, Estland, Litauen, Niederlanden, Schweden, Großbritannien und USA). Insbesondere das amerikanische FBI initiierte die weltweiten Einsätze, entschlüsselte die Kommunikation über Kryptohandys und konnte so die Chats der Nutzer mitlesen.

In Deutschland kam es in mehreren Bundesländern – überwiegend in Hessen und NRW - zu Durchsuchungen in mehr als 100 Wohn- und Geschäftsobjekten und einer Vielzahl von Festnahmen.

Was ist ANOM?

Bei ANOM handelt es sich um einen Kryptophone-Anbieter, der modifizierte Google Pixel-Handys, die mit einem eigenen Betriebssystem ausgestattet waren, angeboten hat.

Mit ANOM-Handys konnte man Einzelchat-, Gruppenchat- sowie Sprachnachrichten austauschen.

Außerdem gab es eine Walkie-Talkie-Funktion mit diversen Stimmverzerrern. Zudem verfügte es – ähnlich wie die EncroChat und SkyECC-Geräte über eine Notizbuchfunktion (vault), die auch eine Back-Up-Möglichkeit auf den ANOM-Servern bot. Die Gruppenchats sowie die Kontaktlisten wurden ebenfalls auf den Servern gespeichert.

6 bis 8 Monate vor Bekanntwerden der Infiltration drängte der Anbieter aggressiv auf den europäischen Markt und bot die Geräte für einen relativ günstigen Preis von 750 EUR an.

Die Kommunikation lief über einen XMPP-Server. Zur Verschlüsselung wurde die relativ neue Verschlüsselungsart OMEMO verwendet. Anom hat unter anderem auf Servern bei Amazon in den USA gehostet.

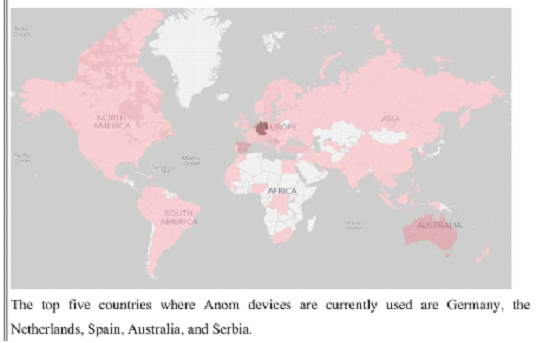

In Europa gab es ca. 8.000 - 10.000 Nutzer, von denen ein Großteil in Deutschland, Spanien und den Niederlanden aktiv war.

Wer hat Anom betrieben?

Anom wurde durch das US-amerikanische Federal Bureau of Investigation (FBI) entwickelt und gezielt auf

den Markt gebracht. Dabei sollen die Nutzer weder Staatsbürger der USA, noch dort wohnhaft gewesen sein. Der Server, an welchen die entschlüsselte Kommunikation ausgeleitet werden sollte,

durfte nicht in den USA stehen und das FBI durfte mit dieser Methode keine US-amerikanischen Staatsbürger überwachen. Ein erster Server wurde deswegen in Australien gehostet, dessen Gerichte

untersagten jedoch die Weitergabe der Daten an die USA und weitere Staaten. Deswegen suchte das FBI nach einem neuen Drittstaat und fand ihn in der

EU. Das FBI hat dann seit Oktober 2019 die Daten per Rechtshilfe von einem nicht bekannten Mitgliedsstaat der Europäischen Union erhalten, da die Daten zunächst an einen dort befindlichen

Server ausgeleitet worden seien. Erst von dort seien sie aufgrund eines Rechtshilfeersuchens an einen Server des FBI in den Vereinigten Staaten weitergeleitet worden. Das FBI legt weder den

Drittstaat noch die dort ergangenen gerichtlichen Beschlüsse offen.

Hard Facts: Was am Actionday geschah

Was sich rund um den Actionday am 07.06.2021 abspielte, liest sich wie ein Krimi. Das amerikanische FBI (Federal Bureau of Investigation), die australische Bundespolizei ATF, die niederländische und die schwedische Polizei haben in Kooperation mit der amerikanischen DEA (Drug Enforcement Administration) und 16 weiteren Ländern sowie mit Unterstützung der europäischen Behörde Europol die weltweit größte und anspruchsvollste Strafverfolgungsmaßnahme, die es je gab, durchgeführt – die Operation Trojan Shield/OTF Greenlight .

Die Operation Trojan Shield/OTF Greenlight basierte auf mitgelesener Kryptophone-Kommunikation des Anbieters ANOM. Im Zuge der weltweiten Razzien wurden in 16 Ländern gleichzeitig über 700 Hausdurchsuchungen durchgeführt, die zu über 800 Verhaftungen führten. Dabei wurden nach Angaben von Europol und Vertretern der beteiligten Behörden tonnenweise Drogen, Waffen und Kriegswaffen, Luxuswagen und über 48 Millionen US-Dollar Bargeld in den unterschiedlichsten Währungen und Kryptowährungen beschlagnahmt. Unter den Drogen waren 8 Tonnen Kokain, 22 Tonnen Cannabis und Haschisch, 2 Tonnen Speed und Crystal Meth.

Die beteiligten Länder der Operation Trojan Shield/OTF Greenlight lassen sich aus dem Wappen der Operation herauslesen und umfassen unter anderem die USA, Deutschland, die Niederlande, Australien, Schweden, Neuseeland, Kanada, Estland, Litauen, Schweden, Finnland, Dänemark, Ungarn, Norwegen, Österreich, Großbritannien, Schottland.

Wie gingen die Ermittlungsbehörden vor?

Offensichtlich waren sowohl der Angriff auf EncroChat als auch der Hack von Sky ECC im März 2021 geplant und ein wichtiger strategischer Aspekt der Operation Trojan Shield/OTF Greenlight. Nach dem Verlust ihrer damit sicheren Kommunikationsmöglichkeit suchten viele Nutzer eine Ersatzplattform.

Daraus folgte die Umleitung eines Teils der EncroChat-Nutzer zunächst zu Sky ECC und anschließend weiter zur vom FBI betriebenen Plattform ANOM. Der im Kryptokommunikationsmarkt relativ günstige Gerätepreis von 750 EUR für 6 Monate dürfte dabei auch eine wichtige Rolle gespielt haben

Wer nutzte ANOM?

Weltweit zählte ANOM über 12000 Nutzer, darunter mehr als 300 Mafia-Syndikate in über 100 Ländern. Unter den Nutzern waren international agierende Drogenkartelle, die italienische Mafia, und Rocker-Clubs. Die Top 5 Länder mit den meisten Nutzern, waren laut FBI Deutschland, die Niederlande, Australien, Spanien und Serbien.

Wer hat den weltweit koordinierten Zugriff geplant?

In Europa waren maßgeblich die niederländische und die schwedische Polizei sowie die europäische Behörde Europol für die Planung verantwortlich.

Laut einer Sprecherin der niederländischen Polizei programmierte die niederländische Polizei eine neue Software, um die riesigen Datenmengen der über 27 Millionen mitgelesenen Nachrichten analysieren zu können. Auch hier kann man davon ausgehen, dass diese Software auch bei der Auswertung von EncroChat-Daten und SKY ECC Nachrichten eingesetzt wird.

Ein weiterer Fokus lag auf der Programmierung einer Software, die den Behörden bei der Identifizierung der einzelnen Nutzer behilflich ist. Diese Software wurde den Ermittlern der Operation Trojan Shield zur Verfügung gestellt.

Wo ist der Unterschied zu den Hacks von EncroChat, Sky ECC und Phantom Secure?

In den Fällen EncroChat, Sky ECC und Phantom Secure zeigten die Strafverfolgungsbehörden, dass sie solche Dienste stilllegen oder sogar hacken können.

Der Fall ANOM ist bis dato allerdings einzigartig. Es handelte sich weder um einen Hack noch um eine Stilllegung. Vielmehr entwickelte das FBI den Service ANOM in seinem Anfangsstadium und betrieb die Plattform im weiteren Verlauf selbst. Damit sind die Ermittlungsbehörden einen Schritt weiter gegangen und haben mit der sog. Honeypot-Methode nicht nur mögliche kriminelle Geschäfte live beobachtet, sondern sogar erst ermöglicht.

So haben sie eine Plattform geschaffen, ohne dessen Möglichkeit zur vermeintlich anonymen Kommunikation es unter Umständen gar nicht zu den einzelnen Straftaten gekommen wäre.

Seit Oktober 2019 konnten sie die gesamte Kommunikation mitlesen. In 18 Monaten wurden über 27 Millionen Nachrichten gesammelt.

Sind ANOM-Daten in Deutschland als Beweise verwertbar?

Es gibt inzwischen diverse Gerichte in ganz Deutschland, die inzwischen von einem Beweisverwertungsverbot ausgehen. So nimmt das Oberlandesgericht München ein Beweisverwertungsverbot an. Auch das Landgericht Arnsberg, das Landgericht Memmingen sowie die Staatsanwaltschaft Konstanz gehen von einem Beweisverwertungsverbot aus.

Das Landgericht Arnsberg begründet das Beweisverwertungsverbot u.a damit, dass Anhaltspunkte für ein „Befugnisshopping“ der US-amerikanischen Behörden sich daraus ergeben, dass eine Überwachung der eigenen Staatsbürger nicht zulässig war und ein Serverstandort in einem Drittstaat gefunden werden musste. Auch der Umstand, dass die zunächst ersuchten australischen Gerichte die Herausgabe der Daten verweigert haben sollen, und man dann offenbar weiter „gesucht“ hat, bis man den unbekannten Drittstaat „gefunden“ hat, in dem eine Datenerhebung möglich gemacht wurde, ist kritisch zu bewerten. Außerdem ist mangels Offenlegung des Verlaufs der Ermittlungen, der im einzelnen durchgeführten Ermittlungsmaßnahmen, und deren zugrundeliegenden richterlichen Anordnungen eine Überprüfung der Maßnahmen auf ihre Rechtmäßigkeit auch unter Beachtung der eingeschränkten Prüfungskompetenz nicht möglich.

Auch das Landgericht Memmingen begründet das Beweisverwertungsverbot damit, dass eine Überprüfung der Maßnahmen auf eine eventuelle Verletzung völkerrechtlich verbindlicher und dem Individualrechtsgüterschutz dienender Garantien wie etwa Art. 3 oder Art. 6 EMRK, oder auf einen eventuellen Verstoß gegen die allgemeinen rechtsstaatlichen Grundsätze im Sinne des „ordre public" hin, nicht möglich sind, da durch das FBI oder das amerikanische Justizministerium nicht einmal das den Server beherbergende „Drittland" genannt wird geschweige denn die dort ergangenen gerichtlichen Beschlüsse zur Datenerhebung zur Verfügung gestellt werden. Die gerichtlichen Beschlüsse des Drittlands sind damit bislang nur vom „Hörensagen" bekannt.

Das Oberlandesgericht München erkennt, dass durch die Trennung von beweiserhebendem und beweisverwertendem Staat die Verteidigungsrechte von Angeklagten erheblich beschränkt werden; es werden aber auch die Aufklärungsmöglichkeiten des befassten Strafgerichts erheblich eingeschränkt, ohne dass bei Beginn der Abhörmaßnahmen ein individualisierter Tatverdacht gegen die betroffenen Personen überhaupt vorlag. Im Gegenteil, die ANOM-App wurde vom FBI unbeschränkt verbreitet und die Abhörung unbeschränkt vorgenommen, ob die Nutzer zuvor hinreichend verdächtig waren oder nicht. Aus diesem Grund bestehen erhebliche Zweifel daran, ob für die Datenerhebungen nach US-amerikanischem Recht oder nach deutschem Recht eine Ermächtigungsgrundlage besteht. Gleiches gilt für die Weitergabe von Daten an die ermittelnden Behörden.

Hat sich das FBI bei der Verbreitung der ANOM-Geräte in Deutschland strafbar gemacht?

Nach Einschätzung der Generalstaatsanwaltschaft Frankfurt am Main -Zentralstelle zur Bekämpfung der Internetkriminalität (ZIT)- stellt das Zur-Verfügung-Stellen eines Tatmittels durch Strafverfolgungsbehörden wohl eine strafbare Beihilfe dar.